SSH 接続では、端末とネットワーク機器との間に流れるデータを暗号化することで Telnet よりも安全に利用することができます。そのため、Telnet 接続の設定よりも手順が増え、暗号化に必要な RSA 鍵を生成する設定作業が必要になります。また鍵を生成するために事前に必要な設定をいくつかおこないます。

事前確認

まず、前提として SSH 接続を利用するには、IOS が暗号化の機能に対応していることが必要です。IOS を確認して以下のように K9 と表記があれば対応しています。

Switch# show version

*Mar 1 00:06:07.236: %SYS-5-CONFIG_I: Configured from console by consoler

Cisco IOS Software, C2960 Software (C2960-LANBASEK9-M), Version 12.2(50)SE5, RELEASE SOFTWARE (fc1)

~ ~ ~

SSH接続に必要な設定

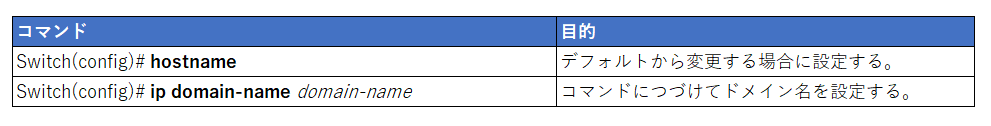

ホスト名とドメイン名を設定

SSH接続には暗号化が必須のため鍵の生成が必要です。暗号化の鍵を生成するには、事前にホスト名とドメイン名の設定が必要になります。以下のコマンドで設定しておきます。

Switch# configure terminal

Switch(config)# hostname Switch123

Switch123(config)# ip domain-name sample.com

Switch123(config)#

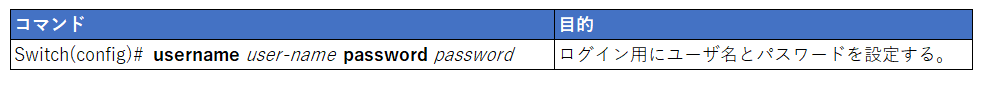

ユーザー名とパスワードを設定

SSH接続のログイン時に使用するユーザー名とパスワードを設定を設定します。

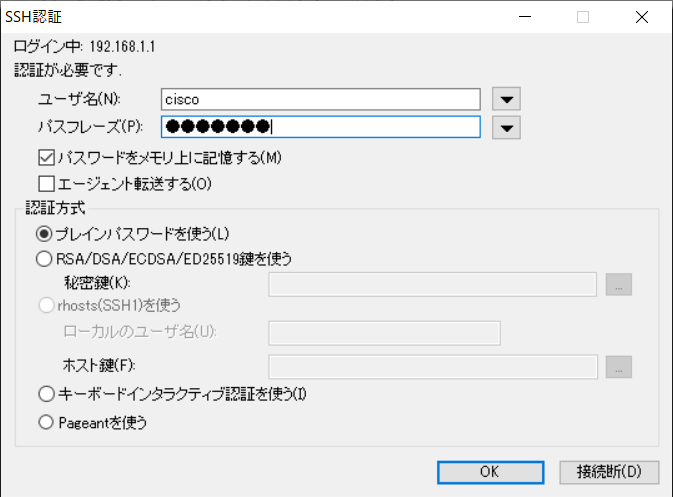

以下の例ではユーザー名を 「cisco」パスワードを「sshpass」と設定しています。

Switch123# configure terminal

Switch123(config)# username cisco password sshpass

Switch123(config)#

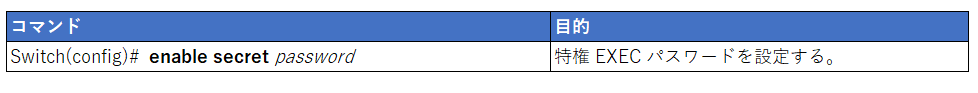

特権 EXEC パスワードの設定

まだ設定していなければ、設定します。このイネーブルパスワードが設定していないと SSH 接続のログイン後に特権 EXEC モードに移動できません。

以下の例ではパスワードを「enablepass」と設定しています。

Switch123# configure terminal

Switch123(config)# enable secret enablepass

Switch123(config)#

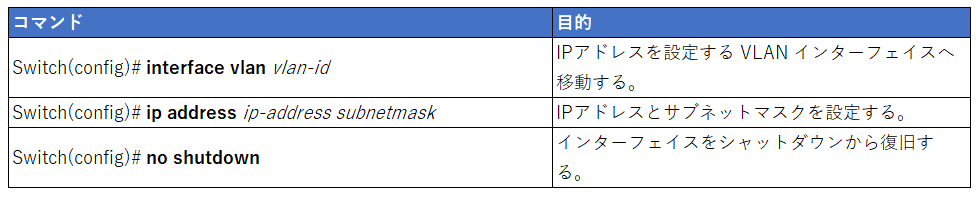

IP アドレスの設定

スイッチでは VLAN インターフェイスへ IP アドレスを設定します。

SSH 接続に利用するインターフェイスは、ここで設定する VLAN に属している必要があります。デフォルトでは vlan 1 にすべてのインターフェイスが属しています。

ルーターでは接続するインターフェイスへ IP アドレスへ設定してください。

以下の例では vlan 1 に IP アドレスを設定しています。

Switch123# configure terminal

Switch123(config)# interface vlan 1

Switch123(config-if)# ip address 192.168.1.1 255.255.255.0

Switch123(config-if)# no shutdown

Switch123(config-if)#

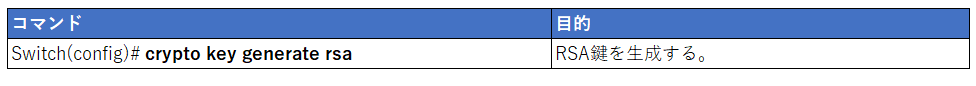

RSA 鍵の生成

SSH 接続に利用する暗号化の鍵となる RSA 鍵を生成します。暗号化に使用するビット数は大きい方が脆弱性に対する安全性が高くなります。

この例では設定可能な最大の 2048bit を指定しています。

Switch123(config)# crypto key generate rsa

The name for the keys will be: Switch123.sample.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.

How many bits in the modulus [512]: 2048

% Generating 2048 bit RSA keys, keys will be non-exportable…[OK]

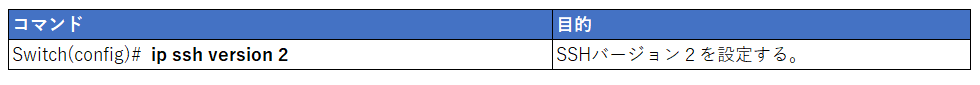

SSH バージョンの設定

SSH はバージョン1と2がありますが、バージョン2の方が暗号化のセキュリティ強度が高いためバージョン2で設定します。

Switch123# configure terminal

Switch123(config)# ip ssh version 2

Switch123(config)#

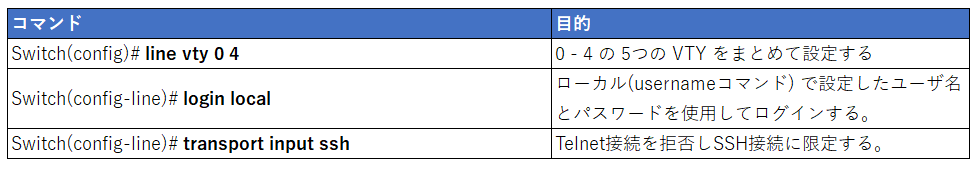

VTY の設定

SSH 接続に限定して Telnet 接続を拒否します。

Switch123# configure terminal

Switch123(config)# line vty 0 4

Switch123(config-line)# login local

Switch123(config-line)# transport input ssh

Switch123(config-line)#

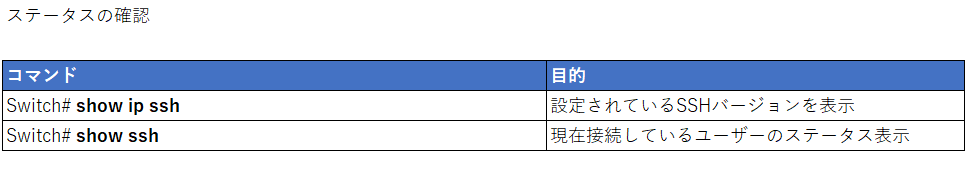

SSH ステータスの確認コマンド

以下のコマンドで、SSHバージョンやSSH接続ユーザーを確認できます。

Switch123# show ip ssh

SSH Enabled – version 2.0

Authentication timeout: 120 secs; Authentication retries: 3

以下は、SSH 接続中のユーザー(cisco)がいる場合のログイン時のステータス

Switch123# show ssh

%No SSHv1 server connections running.

Connection Version Mode Encryption Hmac State Username

0 2.0 IN aes256-cbc hmac-sha1 Session started cisco

0 2.0 OUT aes256-cbc hmac-sha1 Session started cisco

以下は、SSH 接続ユーザーがいない場合のステータス

Switch123# show ssh

%No SSHv1 server connections running.

%No SSHv2 server connections running.

端末側への IPアドレス の設定

スイッチに設定した IP アドレスと同じネットワークになるよう PC 側にも IP アドレスを設定します。

例:

IPアドレス:192.168.1.2

サブネットマスク:255.255.255.0

SSH 接続

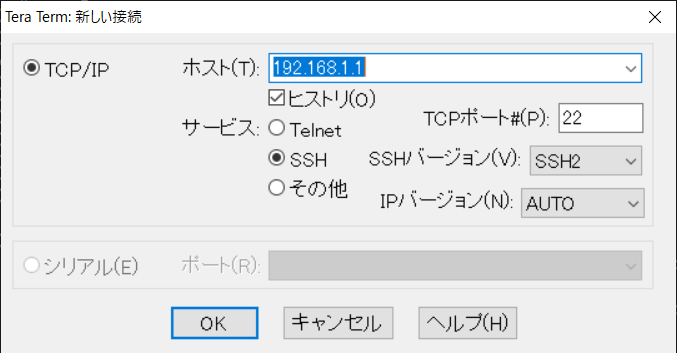

PC とスイッチのポートを LAN ケーブルで接続して、Tera Term などのターミナルソフトで SSH 接続を開始します。以下は Tera Term を使った例です。

IP アドレスはネットワーク機器に設定したものです。SSH は TCP ポートの22番を使用します。

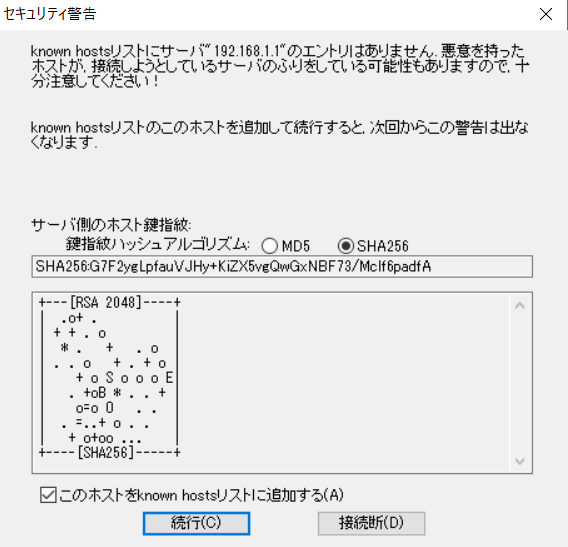

初回接続時には「セキュリティ警告」がでますが、そのままOKを押して進みます。

接続されるとパスワードが求められますので、設定したパスワードを入力します。

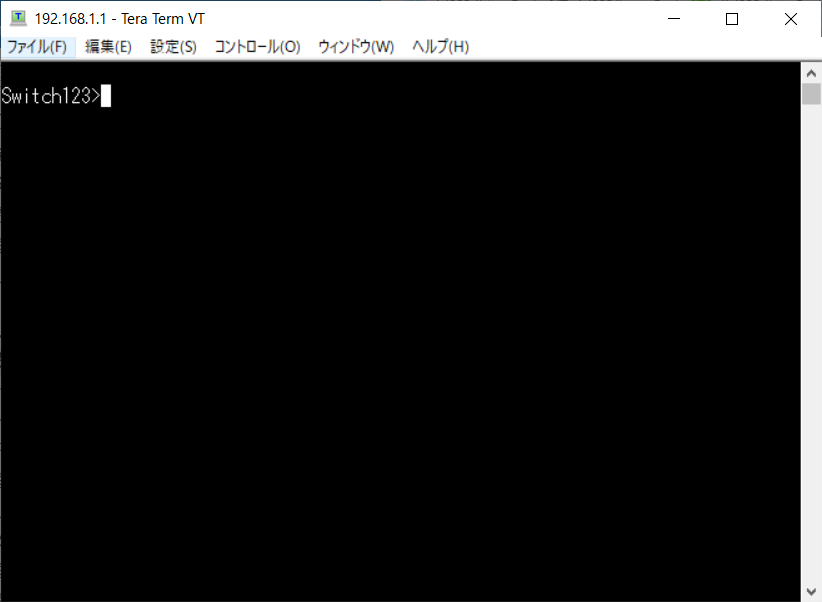

ログインできたら、次に enable コマンドで特権 EXEC モードに移動します。

参考リンク

Telnet 接続に必要な設定 – Cisco ネットワーク機器

はじめての Cisco ネットワーク機器① 「起動~コンソール接続」

はじめての Cisco ネットワーク機器③ 「基本 CLI コマンド」

コメント